acceso, respaldos, autenticación y elementos de

protección perimetral.

La seguridad de red, generalmente, se basa en la limitación o el bloqueo de operaciones de sistemas remotos.

SEGURIDAD FÍSICA

Son aquellos mecanismos --generalmente de prevención y detección-- destinados a proteger físicamente cualquier recurso del sistema; estos recursos son desde un simple teclado hasta una cinta de backup con toda la información que hay en el sistema, pasando por la propia CPU de la máquina.

Dependiendo del entorno y los sistemas a proteger esta seguridad será más o menos importante y restrictiva, aunque siempre deberemos tenerla en cuenta.

A continuación mencionaremos algunos de los problemas de seguridad física con los que nos podemos enfrentar y las medidas que podemos tomar para evitarlos o al menos minimizar su impacto.

Problemas de seguridad física

Protección del hardware

El hardware es frecuentemente el elemento más caro de todo sistema informático y por tanto las medidas encaminadas a asegurar su integridad son una parte importante de la seguridad física de cualquier organización.

Problemas a los que nos enfrentamos:

Acceso físico

Desastres naturales

Alteraciones del entorno

Mecanismos De Seguridad Lógica

Control de Acceso a la Red.

También conocido por las siglas NAC (Network Access Control ) / 802.1x tiene como objetivo asegurar que todos los dispositivos que se conectan a las redes corporativas de una organización cumplen con las políticas de seguridad establecidas para evitar amenazas como la entrada de virus, salida de información, etc.

Fases:

Fases:

Detección:Es la detección del intento de conexión física o inalámbrica a los recursos de red reconociendo si el mismo es un dispositivo autorizado o no.

Cumplimiento:

Es la verificación de que el dispositivo cumple con los requisitos de seguridad establecidos como por ejemplo dispositivo autorizado, ubicación, usuario, antivirus actualizado. Cuando un dispositivo no cumple los requerimientos se puede rechazar la conexión o bien mandarlo a un portal cautivo “Cuarentena”

Remediación:Es la modificación lógica de dichos requisitos en el dispositivo que intenta conectarse a la red corporativa.

Aceptación:Es la entrada del dispositivo a los recursos de red en función del perfil del usuario y los permisos correspondientes a su perfil que residen en un servicio de directorio.

Persistencia:Es la vigilancia durante toda la conexión para evitar la vulneración de las políticas asignadas

Autenticación

Es una manera de restringir el acceso a usuarios específicos cuando acceden a un sistema remoto. La autenticación se puede configurar en el nivel del sistema y en el nivel de red. Después de que un usuario haya obtenido acceso a un sistema remoto, la autorización es una manera de limitar las operaciones que el usuario puede realizar. En la siguiente tabla se muestran los servicios que proporcionan autentificación y autorización.

RespaldosUna copia de seguridad o backup (su nombre en inglés) en tecnología de la información o informática es una copia de seguridad o proceso de copia de seguridad con el fin de que estas copias adicionales puedan utilizarse para restaurar el original después de una eventual pérdida de datos.

Primero:Recuperarse de una catástrofe informática.

Segundo:Recuperar una pequeña cantidad de archivos que pueden haberse eliminado accidentalmente o corrompido.

Tipos de copia de seguridad:

Copia de seguridad de copia:Copia los archivos seleccionados pero no los marca individualmente como copiados (es decir, no desactiva el atributo de modificado). Este método es útil cuando desea realizar copias de seguridad de archivos entre copias de seguridad de archivos entre copias de seguridad normales e incrementales, ya que no afecta a estas otras operaciones.

Copia de seguridad diaria:Copia de los archivos seleccionados que se hayan modificado el dia en que se realiza la copia diaria. Los archivos incluidos en la copia de seguridad no se marcan como copiados (es decir, no se desactiva el atributo de modificado).

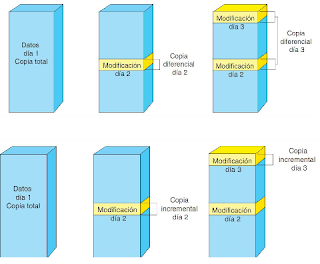

Copia de seguridad diferencial:Copia de archivos creados o modificados desde la última copia de seguridad normal o incremental. Los archivos no se marcan como copiados (es decir, no se desactiva el atributo de modificado). Si realiza una combinación de copias de seguridad normal y diferencial, para restaurar los archivos y las carpetas deben disponer de la última copa de seguridad normal y de la última copia de seguridad diferencial.

Copia de seguridad incremental:Solo copia los archivos creados o modificados desde la última copia de seguridad normal o incremental. Marca los archivos como respaldos como copiados (es decir, se desactiva el atributo de modificado). Si usa una combinación de copias de seguridad normal e incremental, la restauración de los datos debe realizarse con el ultimo conjunto copia de seguridad normal y todos los conjuntos de copia de seguridad incremental.

Copia de seguridad normal:Copia todos los archivos seleccionados y los marca como copiados (es decir, se desactiva el atributo de modificado). En las copias de seguridad normales solo necesita la copia más reciente del archivo o la cinta que contiene la copia de seguridad para restaurar todos los archivos. Las copias de seguridad normales se suelen realizan al crear por primera vez un conjunto de copia de seguridad.

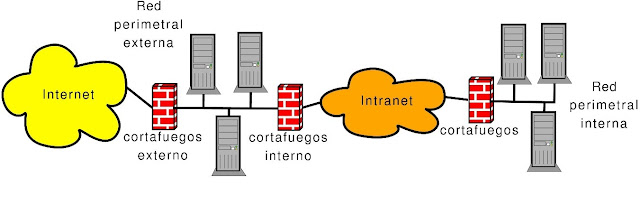

Elementos de la seguridad perimetral

Es un concepto emergente asume la integración de elementos y sistemas, tanto electrónicos como mecánicos, para la protección de perímetros físicos, detección de tentativas de intrusión y/o disuasión de intrusos en instalaciones especialmente sensibles. Entre estos sistemas cabe destacar los radares tácticos, videosensores, vallas sensorizadas, cables sensores, barreras de microondas e infrarrojos, concertinas, etc.

Los sistemas de seguridad perimetral pueden clasificarse según la geometría de su cobertura (volumétricos, superficiales, lineales, etc.), según el principio físico de actuación (cable de fibra óptica, cable de radiofrecuencia, cable de presión, cable microfónico, etc.) o bien por el sistema de soportación (autosoportados, soportados, enterrados, detección visual, etc.).

También cabe destacar la clasificación dependiendo del medio de detección. En esta se clasificarían en:

También cabe destacar la clasificación dependiendo del medio de detección. En esta se clasificarían en:

Sistemas Perimetrales Abiertos

|

Sistemas Perimetrales Cerrados

|

Los que dependen de las condiciones ambientales para detectar.

Como ejemplo de estos son los videos de vigilancia, las barreras infrarrojas, las barreras de microondas. Esta característica provoca falsas alarmas o falta de sensibilidad en condiciones ambientales adversas

|

Los que no dependen del medio ambiente y controlan exclusivamente el parámetro de control.

Como ejemplo de estos son los antiguos cables microfónicos, la fibra óptica y los piezo-sensores. Este tipo de sensores suelen ser de un coste más elevado.

|

0 comentarios:

Publicar un comentario